Úvodem

Ransomware, v češtině též vyděračský software nebo vyděračský program, je specifický druh škodlivého kódu (malwaru), který v současnosti prodělává svou zlatou éru. V zásadě velmi jednoduchý koncept odepření uživatelova přístupu k souborům a složkám, zpravidla pomocí šifrování, a podmínění jejich opětovné dostupnosti po zaplacení výkupného, přitom není nijak novým konceptem, neboť první případ tohoto druhu známe již z roku 1989. Teprve v posledních letech však dosáhl vrcholu svého vývoje. Ruku v ruce s virtualizací platby výkupného skrze kryptoměny a s masivním rozšířením IT technologií nabízejícímu široké pole působnosti, se stal ransomware jednou z předních kybernetických hrozeb současnosti.

Síla tohoto druhu malwaru však nesouvisí pouze s pácháním „běžné“ finanční kyberkriminality, jak bylo popsáno výše. Např. cílené zašifrování dokumentů v počítačích určitého systému kritické infrastruktury může vést až k ohrožení bezpečnosti státu, což je velmi zajímavou možností využití v asymetrickém, či lépe řečeno hybridním konfliktu. Takzvané file destroyery (data wipery, ničitelé složek) rovněž využívají principu ransomwaru a mohou se za něj vydávat, aby tak zamaskovaly svůj pravý účel.

Cílem této práce je představit možné implikace při použití ransomwaru/data wiperu v hybridním konfliktu. Svá východiska nalézá v případu Ukrajiny, která byla od roku 2016 terčem několika vln šifrovacího malwaru z rodin Petya a WannaCry. Práce je rozdělena do dvou větších celků: V této části představíme nejprve metodologická východiska práce a obecný přehled typologie ransomwaru, v části druhé pak popis ransomwarových útoků relevantních pro Ukrajinu a zobecnění východisek z nich vyplývajících pro příští kybernetický konflikt podobného druhu.

Teoreticko-metodologická východiska

Práce je pojata formou případové studie, v níž budou zkoumány události, role a vztahy mezi aktéry, přičemž bude využívat nosnou teorii. Touto teorií je tvrzení, že v rámci současného rusko-ukrajinského vojenského konfliktu probíhá rovněž konflikt kybernetický jakožto součást hybridního konfliktu[1] a že v jeho rámci je možné účinně použít koncept ransomwarového útoku. Hybridní konflikt zde rozumíme jako aplikaci Gerasimovy doktríny nelineárního boje, kombinující nevojenské faktory (politický nátlak, informační boj, propagandu, kybernetické aktivity) s vojenským úsilím, přičemž nevojenské faktory jsou dle něj proti vojenským dokonce dominantní. Zároveň aby měl ransomwarový útok v takovém konfliktu skutečnou relevanci pro výsledek, měl by mít signifikantní dopad na kritickou informační infrastrukturu či jiné důležité informační body, a tudíž i na obranyschopnost a běžné fungování dané země. Definice ransomwaru a jevů s ním spojených představíme v následující kapitole. Vzhledem k povaze fungování tohoto druhu malwaru budeme předpokládat jeho hlavní funkci v konfliktu jako nástroje k dosažení tzv. denial of information, tedy odepření přístupu k informacím v souladu s tzv. triádou kybernetické bezpečnosti korespondující se zpravodajským konceptem denial and deception. Práce se analýzou ukrajinského případu a relevantních souvislostí pokusí zodpovědět dvě následující výzkumné otázky:

- Jakým způsobem probíhaly ransomwarové útoky na Ukrajině?

- Jaké jsou obecné implikace ransomwarového útoku pro jeho použití v hybridním konfliktu?

Na základě těchto otázek lze tedy konstatovat, že základním cílem práce je popis a kategorické porovnávání, převážně tedy bude využívat deskriptivní metodu. Pro kontextuální správnost je však nutné rovněž vysvětlit, proč k popisovaným jevům dochází, proto bude rovněž doplňkově zastoupena metoda explanatorní.

Analyzovanými daty budou akademické práce, reporty expertních analytických společností, investigativní články, články ze specializovaných IT médií a relevantní články z obecně zaměřených médií.

Ransomware: anatomie a modus operandi

Obecně řečeno se jedná o škodlivý software, který určitým způsobem znepřístupní uživatelské soubory a složky, dokud uživatel nezaplatí výkupné. Omezení přístupu k dokumentům je možné dosáhnout většinou dvěma způsoby, jimž odpovídají i specifické druhy a chování ransomwaru[2]. Jde o tzv. locker (uzamykací ransomware) a crypto (šifrující ransomware)

Non-encrypting ransomware (nešifrující ransomware)

Jedná se co do technologické sofistikovanosti o nejjednodušší typ ransomwaru. Jak je z názvu patrné, program nezamezuje přístup k uživatelským souborům pomocí šifrování, ale spíše „fyzičtějším“ způsobem – obvykle se maskuje jako naléhavá zpráva vyžadující akutní řešení, což upoutá uživatelovu pozornost a navodí dojem, že není možné udělat nic do doby, než bude zpráva vyřízena. Typickým příkladem jsou tzv. policejní viry na bázi trojského koně Reveton, které pocházejí z USA a Austrálie. Virus zobrazí okno s nepravdivými informacemi, typicky zprávu o tom, že zařízení obsahuje ilegální obsah a trestnímu stíhání je možné zabránit zaplacením pokuty, nejčastěji skrze platební bránu. Informace jsou psány a designovány, aby působily „policejním“ dojmem, pro věrohodnost jednoduchý skript zobrazí třeba geolokační údaje uživatele či spustí webkameru[3]. Přestože malware spouští okno v režimu „always on top“ a do jisté míry dokáže blokovat spuštění správce úloh, což zamezuje běžnému uživateli přístup k ovládání zařízení, a tedy i k souborům, nijak uživatelské dokumenty nepoškozuje a jejich extrakce je poměrně snadná, stejně jako obnova funkčnosti zařízení.

Na podobném principu funguje ransomware také na chytrých telefonech. Vzhledem k odlišnostem v architektuře mobilních operačních systémů vůči těm desktopovým a téměř permanentnímu zálohování uživatelských dat skrze cloudové služby by snaha o jejich uzamknutí v telefonu byla pro útočníka nepraktická a nerentabilní. Mobilní ransomware proto zaujímá podobný postoj jako Reveton a jako permanentně spuštěná aplikace běžící nad všemi ostatními (a tudíž obtížně uživatelsky zastavitelná) požaduje výkupné za odblokování přístupu k telefonu, přičemž samotná data zpravidla nejsou nijak ohrožena. Sofistikovanější mobilní ransomware může kromě blokace telefonu získat pomocí tzv. clickjackingu[4] administrátorská práva, a dostane se tak hlouběji do fungování systému.

Z popisu až primitivního fungování malwaru je vcelku zjevné, že tento druh ransomwaru není příliš vhodný pro vedení kybernetického konfliktu vzhledem k jeho nízké efektivitě vůči informovanému uživateli s pokročilou znalostí zásad bezpečné práce s IT zařízením.

Leakware/Doxware (únikový ransomware)

Leakware by se rovněž dal pojmenovat jako „ransomware naruby.“ Uživatelská data jsou totiž v tomto případě malwarem odeslána přímo útočníkovi či do jiné vzdálené instance, zatímco uživateli v zařízení zůstávají ponechána nedotčena, je mu však vystavena výzva k zaplacení výkupného, aby nedošlo k volnému zveřejnění těchto dat. Vzhledem k tomu, že uživatel neztratí ani tak přístup ke svým souborům jako spíše kontrolu nad nimi, nelze tento druh jednoznačně zařadit v rámci binární typologie crypto/locker.

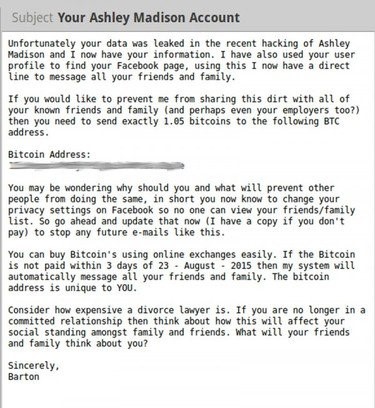

Jedním z nejznámějších případů Leakwarového útoku je únik dat seznamovacího portálu pro osoby v manželském svazku Ashley Madison v roce 2015, který provedla hackerská skupina The Impact Team. Přestože při vyšetřování vyšlo najevo, že až 90 % ženských profilů v databázi bylo falešných, zveřejnění hesel si vyžádalo minimálně dva lidské životy v podobě sebevražd a dva útokem zasažených osob americké národnosti, pravděpodobně v obavě ze ztráty sociálního postavení či rozvratu rodinného života.

Sofistikovanost i dopad doxware může být podstatně vyšší, což z něj dělá větší hrozbu, než jakou je non-encrypting ransomware. Má větší potenciál pro použití v kybernetickém konfliktu. Za předpokladu, že by se doxware podařilo infikovat zařízení v rámci kritické infrastruktury, mohlo by dojít k úniku informací, jež jsou předmětem utajení, využitelných protivníkem jako strategická výhoda.

Encrypting ransomware (šifrující ransomware)

Encrypting ransomware v současnosti představuje nejsofistikovanější hrozbu v této kategorii. Svým názvem také jasně odkazuje na to, že jde o crypto druh ransomwaru. Konkrétně hovoříme o subtypu encrpyting ransomware využívajícího tzv. asymetrické šifrování[5]. Starší varianta využívající šifrování symetrické představuje hrozbu o něco nižší, neboť její hlavní slabinou je využívání pouze jednoho šifrovacího klíče, který lze z kódu malwaru extrahovat a použít k opětovnému odšifrování souborů.

Na tuto slabinu upozornili již v roce 1996 Adam Young a Moti Yung v práci Malicious Cryptography: Exposing Cryptovirology, v níž vedle pravděpodobně nejpreciznější definici encrypting ransomwaru: „kryptovirální vydírání, které používá veřejný klíč, je útokem typu zamezení přístupu ke zdrojům. Jde o třífázový protokol použitý útočníkem proti oběti. Útok je proveden kryptovirem, který využívá hybridní šifrovací systém k zašifrování dat oběti, zatímco přepisuje nebo maže data původní.“ Také představili použití právě asymetrického šifrování téměř zcela znemožňující reverzní vytvoření klíče, vycházející ze zmiňovaného třífázového protokolu.

Kryptovirus je nejprve nainstalován do zranitelného zařízení oběti[6]. Jakmile je aktivován, vytvoří symetrický klíč a iniciační vektor. Následně začne data šifrovat užívaje přitom zmíněný klíč a vektor, které poté spojí tzv. end-to-end. Jakmile dojde k vytvoření této spojené „struny,“ je zašifrována útočníkovým veřejným klíčem. Tím je šifrování dokončeno a virus otevře okno s vyděračskou zprávou (1). Oběť následně specifikovaným způsobem zaplatí výkupné (2), načež by útočník měl dešifrovat strunu zpět do podoby symetrického klíče a vektoru, které zašle oběti. Ta pak s jejich pomocí dešifruje zpět své soubory (3).

Bod číslo (2) představoval až do nedávné doby nejproblematičtější část operace pro útočníka, neboť neexistoval kanál, kterým by oběť mohla peníze útočníkovi zaslat, aniž by po transakci nezůstaly žádné stopy vedoucí k útočníkovu odhalení. Kassner uvádí některé nedokonalé metody používané v převážné míře do roku 2013. Například zasílání peněz na specifický účet skrze transakční služby Western Union, nákup něčeho na specifické webové stránce či zasílání tzv. prémiových SMS. Tento proces však byl významně zdokonalen s nástupem blockchainové technologie a kryptoměn[7], které umožňují zcela anonymní provádění transakcí, čímž se vystopovatelnost útočníka skrze finanční operaci drasticky snižuje. Hlavním „propagátorem“ tohoto přístupu se stal ransomware CryptoLocker právě během roku 2013 a díky ekonomickému boomu krptoměn zůstává populárním dodnes.

Podobným způsobem jako v případě jednotlivých uživatelských souborů dokáže ransomware zašifrovat též celý disk, čímž zamezí přístup k jednotce kompletně. Toho je schopna např. rodina ransomwaru Petya zašifrováním tzv. master file table (MFT), díky čemuž vyřadí z funkce master boot record (MBT), čili záznam určující zařízení, „jak“ se má při příštím bootování spouštět. Tento záznam následně nahradí vlastním MBT, které zobrazí výzvu k platbě. Během toho se navíc rozšíří do všech zranitelných zařízení v síti. Pro takto sofistikované druhy ransomware se v současnosti vžívá označení ransomware worm (česky červ), zkráceně ransomworm. Analýzy následující po vlnách šíření ransomwaru Petya v létě a na podzim roku 2017 ukázaly, že specifická verze Petyi (překřtěná na NotPetya, ExPetr či PetyaWrap) původní MBT zařízení dokonce kompletně mazala, respektive nezachovávala jeho kopii, tudíž data na disku by již pro oběť nebyla dostupná, i kdyby zaplatila výkupné. V tomto okamžiku se již tedy nejedná o klasický ransomware, nýbrž data wiper, který byl zmíněn v úvodu.

Blíže o tomto konkrétním fenoménu, jeho souvislosti s kybernetickým konfliktem na Ukrajině a z ní vyplývajících obecných implikací si povíme v následující části této práce.

[1] O diskuzi, do jaké míry se v tomto případě jedná o skutečně plnohodnotný kybernetický konflikt, viz např. Pavlíková, 2015. Přestože přesná atribuce aktivit (neboli schopnost s jistotou určit, kdo za danou aktivitou stojí) představuje v kyberprostoru zásadní problém, vzhledem k množství nepřímých důkazů však není možné korelaci ruského napojení či sponzoringu a aktivit různých hackerských skupin zcela pominout (tamtéž). Tudíž je budeme pro potřeby práce předpokládat jako pravdivé.

[2] Pačka rozlišuje pro ransomware následující klíčové charakteristiky: Okamžitá ztráta dat či kontroly, přístup ke všem druhům dat, zobrazení zprávy, časový limit, platba většinou v bitcoinech, evazivní techniky, rozšíření do dalších stanic v síti, geografické/jazykové cílení, někdy též exfiltrační schopnost/zapojení do botnetu

[3] Viz např. švédská varianta policejního viru zde:

[4] Clickjacking (nebo také UI redressing) spočívá v nechtěném spuštění skriptu samotným uživatelem, který se domnívá, že kliknutí na daný odkaz (spínač) dojde k jiné akci, než je tomu ve skutečnosti.

[5] Pro matematické vysvětlení pojmu viz např. Bernstein, 2008.

[6] Obvykle se jedná o tzv. dropper v podobě trojského koně, který dokáže obejít výstrahy antivirových systémů. Ten může být do zařízení stažen obětí např. (spear)phishingové kampaně, subvertování dodavatelského řetězce a podobně. Více k modelovým příkladům procesu infikování systému (tzv. Kill chain) viz např. Ispitzner, 2016; Pačka, 2017.

[7] Blíže k fungování a významu kryptoměn viz např. Chohan, 2017.